Die wichtigsten Erkenntnisse

- Basierend auf Daten aus dem 1. Quartal 2023 ist die Fertigungsindustrie die am stärksten von Business Email Compromise (BEC) betroffene Branche

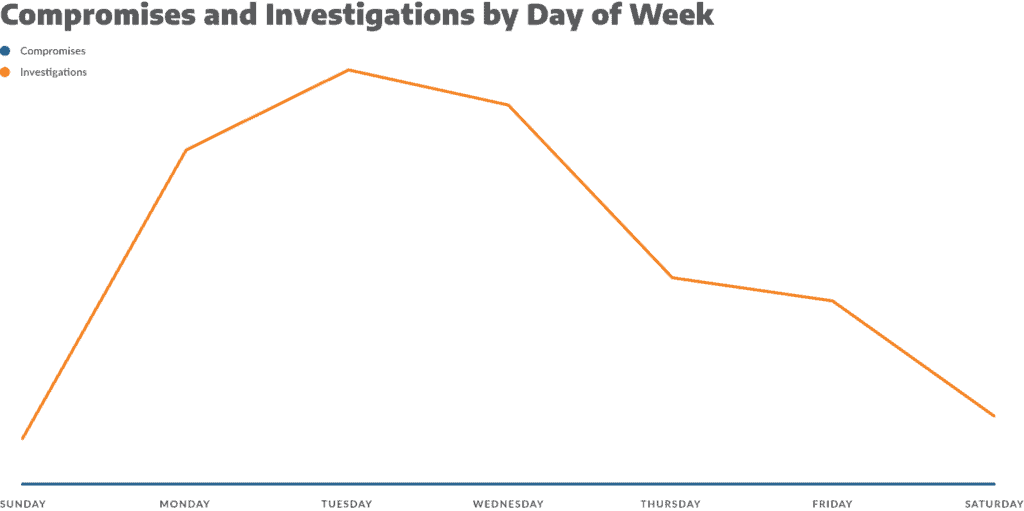

- Montag, Dienstag und Mittwoch sind die Tage mit den meisten BEC-Aktivitäten

Während Ransomware nach wie vor ein Hauptproblem für Unternehmen darstellt, nehmen BEC-Vorfälle (Business Email Compromise) in allen Branchen zu. Laut dem jüngsten Internet Crime Report des FBI übertreffen BEC-Beschwerden die von Ransomware um das 10-fache, und die durch BEC verursachten Verluste sind 80-mal höher als die durch Ransomware verursachten.

Während BEC bei Unternehmen im Jahr 2020 Verluste in Höhe von 1,8 Mrd. US-Dollar verursachte, stiegen diese Verluste im Jahr 2022 auf 2,7 Mrd. US-Dollar. Aufgrund seiner schwer zu entdeckenden Natur ist BEC ein lukratives Geschäft für Bedrohungsakteure und eine ständige Herausforderung für Cybersecurity-Teams. BEC kann eine der herausforderndsten Gefahren sein, da die Bedrohungsakteure dazu neigen, das E-Mail-Konto wie vorgesehen zu verwenden: Sie melden sich an, schreiben E-Mails und versenden sie. Es ist auch genau diese technische Einfachheit, die sie zu einem so attraktiven Angriffsvektor für Bedrohungsakteure macht. Es handelt sich um eine auf Volumen basierende Strategie mit geringem Aufwand und hohem Wert, die ahnungslosen Unternehmen durch Social Engineering Kapital entzieht.

Die Arbeit mit den Zahlen des FBI bietet zwar eine hervorragende Grundlage für die BEC-Aktivitäten in den Vereinigten Staaten, vermittelt jedoch kein vollständiges Bild von BEC als Teilmarkt innerhalb der weiter gefassten Cyberkriminalitätsbranche. Das FBI verfolgt die BEC-Zahlen auf der Grundlage von Beschwerden, die beim FBI eingereicht werden, aber nicht jedes Opfer meldet sich, um eine Beschwerde einzureichen, und nicht jedes Opfer wird erkennen, dass es betrogen wurde. Hinzu kommt, dass BEC eine globale Aktivität ist, so dass es für eine einzelne Organisation oder Untersuchungsstelle schwierig ist, einen Überblick über die allgemeinen Trends zu erhalten.

Arctic Wolf kann jedoch an zwei verschiedenen Fronten Einblick in BEC-Trends gewinnen: Daten, die von Arctic Wolf® Incident Response und Arctic Wolf® Managed Detection and Response (MDR) gesammelt werden. Im jüngsten Arctic Wolf Labs Threat Report, der Daten aus Incident Response-Fällen nutzt, haben wir festgestellt, dass das Volumen erfolgreicher BEC-Angriffe von 2021 bis 2022 um 29 % gestiegen ist. Wir fanden auch heraus, dass 58 % der von BEC-Angriffen betroffenen Organisationen keine Multi-Faktor-Authentifizierung (MFA) implementiert hatten, was es den Bedrohungsakteuren erleichterte, unbemerkt Zugang zu einem E-Mail-Konto zu erhalten.

Auf der Grundlage der von Incident Response durchgeführten Ursachenanalysen konnten wir die BEC-Angriffsmethoden überprüfen, die im Grunde in zwei Teile unterteilt sind: Die anfängliche Kompromittierung eines E-Mail-Kontos (EAC) und anschließende Social-Engineering-Techniken, um Einzelpersonen innerhalb eines Unternehmens dazu zu bringen, im Namen des Angreifers zu handeln. Der anfängliche EAC-Angriff kann verschiedene Formen annehmen, von Phishing und Spear-Phishing bis hin zum Kauf und der Nutzung kompromittierter Anmeldedaten aus Darknet-Foren. Die anschließenden Social-Engineering-Aktivitäten lassen sich in die folgenden Kategorien einteilen: Imitation von CEOs (Führungskräften) und Betrug, Imitation von Anbietern, Datendiebstahl und Imitation von Anwälten.

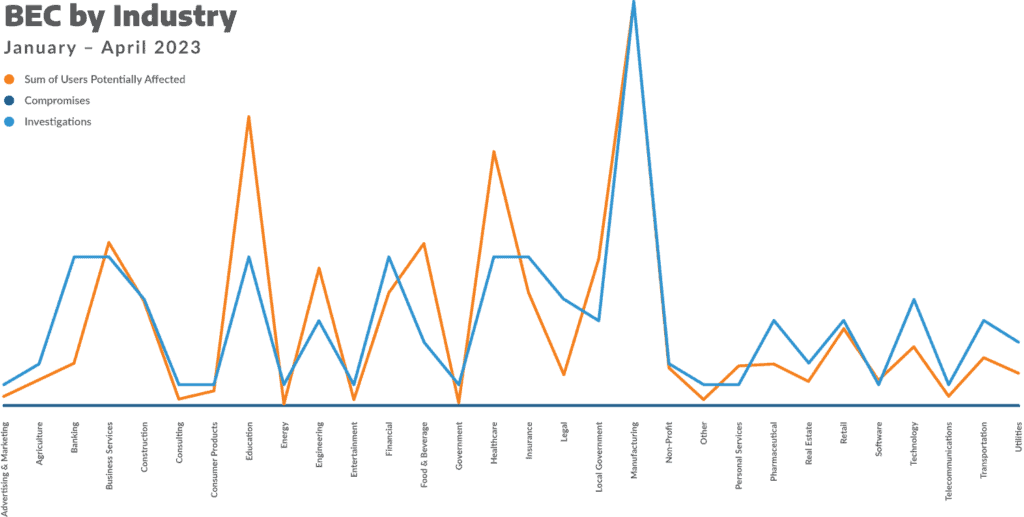

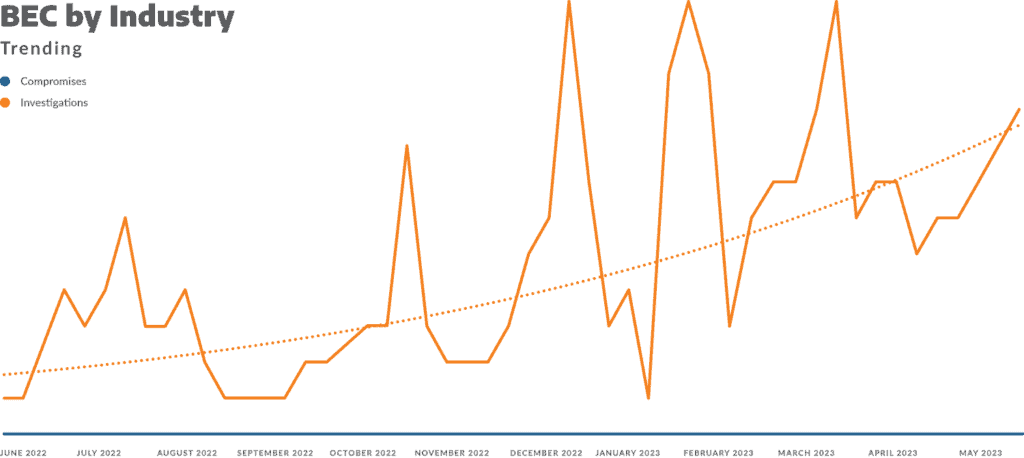

Über die Daten aus dem Jahr 2022 hinaus können wir mit unserem MDR-Angebot eine taktischere Untersuchung der Trends anbieten, die wir für das erste Quartal 2023 beobachten und die darauf hindeuten, dass die BEC-Aktivitäten weiterhin zunehmen. Wir stellen eine Zunahme der BEC-Aktivitäten basierend auf Untersuchungen von BEC-Aktivitäten im Rahmen unseres MDR-Angebots fest. Eine Untersuchung wird als Analyse “nicht autorisierter, unerwarteter und verdächtiger Aktivitäten” definiert. Auf der Grundlage dieser Aktivität gibt es mehrere Trends, die wir beobachten: 1. Die Fertigungsbranche wurde am stärksten angegriffen. 2. Am Montag, Dienstag und Mittwoch sind die meisten BEC-Aktivitäten zu verzeichnen und 3. Das Volumen der Angriffe korreliert nicht unbedingt mit der Anzahl der Mitarbeiter eines Unternehmens (was darauf hindeutet, dass Bedrohungsakteure gezielt gegen bestimmte Branchen vorgehen).

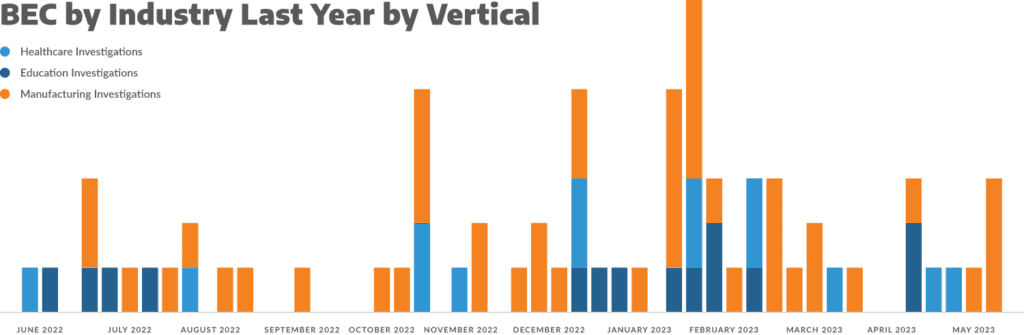

Die Fertigungsbranche steht an der Spitze der BEC-Trends

Der Markt der verarbeitenden Industrie hat 63 % mehr BEC-Untersuchungen erlebt als jede andere Branche, noch vor dem Gesundheitswesen, dem Bildungswesen, den Unternehmensdienstleistungen, dem Versicherungswesen und dem Technologiesektor, um nur einige zu nennen. Es gibt mehrere Gründe, warum dies der Fall sein könnte, zum Beispiel die Tatsache, dass die Fertigungsindustrie im Allgemeinen eher ein Ziel für Cyberkriminalität ist, wie der IBM Security X-Force Threat Intelligence Index 2023 zeigt. Ein Großteil der Cyberkriminalität beginnt mit Phishing oder Spear-Phishing (d. h. mit der Kompromittierung von Benutzerdaten) und bietet Bedrohungsakteuren die Möglichkeit, diese Daten zu nutzen, um die sich bietende Gelegenheit zu bewerten.

Unternehmen der Fertigungsindustrie weisen in der Regel einen unterschiedlichen Reifegrad auf, so dass Bedrohungsakteure eine höhere Erfolgsquote bei Angriffen verzeichnen können (sowohl bei der Erlangung des anfänglichen Zugangs als auch bei der erfolgreichen Ausführung eines Angriffs). Die Durchführung des Angriffs ist jedoch eine differenzierte Angelegenheit, die sich nur schwer definieren lässt, wenn man die Angriffe nicht von Fall zu Fall betrachtet. Bedrohungsakteure können jedoch, wenn sie einen Angriff starten, die beste Angriffsstrategie festlegen, sobald sie den ersten Zugang erhalten haben. In vielen Fällen kann BEC eine lukrativere Angriffsstrategie für das betreffende Unternehmen und die Anmeldedaten sein, und da sich mehr Angriffe auf die Fertigung im Allgemeinen konzentrieren, könnte die Zunahme von BEC ein einfacher Dominoeffekt sein.

Die andere Möglichkeit besteht darin, dass die Bedrohungsakteure die Fertigung gezielt für BEC-Angriffe ins Visier nehmen, da Fertigungsunternehmen über vertrauliches geistiges Eigentum und Listen potenzieller Lieferanten verfügen, für die sie sich ausgeben können, und eine kritische Position in der Lieferkette einnehmen. Schulungen zum Sicherheitsbewusstsein sind ein entscheidender Aspekt bei der Abwehr dieser Angriffe, was besonders für Fertigungsunternehmen wichtig ist, die weiterhin Angriffen ausgesetzt sein werden.

Wann finden diese Angriffe statt?

Von Januar bis April 2023 hat sich das Volumen der BEC-Ermittlungen fast verdoppelt, und die Trendlinie für das wöchentliche Ermittlungsvolumen bewegt sich weiter nach oben. Dies bedeutet, dass die BEC-Aktivitäten generell zunehmen. Es gibt auch einige Berichte, die darauf hindeuten, dass Ransomware-Angriffe und gezahlte Lösegelder rückläufig sind, so dass Bedrohungsakteure auf BEC als alternative Einnahmequelle umschwenken könnten. Es könnte auch sein, dass mehr Angreifer in die Cyberkriminalität einsteigen, da die Verlockung hochbezahlter Stellenanzeigen im Darknet immer größer wird.

BEC ist auch eine Angriffsmethode, die kein hohes Maß an technischem Geschick erfordert. Es handelt sich um eine auf Volumen basierende Angriffsstrategie mit geringem technischem Aufwand und hohem Wert, die sich auf Social Engineering und Betrug an Personen stützt, anstatt Systeme zu knacken.

Wie bereits erwähnt, nimmt der Umfang der Ermittlungen zu, und wir stellen fest, dass die BEC-Aktivitäten zu Beginn der Arbeitswoche ihren Höhepunkt erreichen: Von Montag bis Mittwoch ist am meisten los, am Samstag und Sonntag am wenigsten. Die Erkenntnis ist hier ganz einfach: Die Angreifer machen sich die typischen Geschäftsnormen zunutze, indem sie ihre Aktivitäten auf die Fünf-Tage-Woche ausrichten und den Schwerpunkt auf die ersten drei Tage legen, bevor sich die Mitarbeiter auf das Wochenende konzentrieren.

Weniger Benutzer bedeuten nicht notwendigerweise weniger Angriffe

Fertigungsunternehmen sind häufig angegriffene Ziele und haben in der Regel eine größere Benutzerbasis pro Unternehmen, aber wenn wir uns den restlichen Kundenstamm von Arctic Wolf ansehen, so bestimmt die Benutzer- oder Mitarbeiterzahl nicht unbedingt die Wahrscheinlichkeit von BEC-Angriffen. Der Gesundheits- und der Bildungssektor beispielsweise haben beide eine große Mitarbeiter- und Benutzerbasis pro Organisation, aber sie verzeichneten fast das gleiche Volumen an BEC-Aktivitäten wie die Finanz-, Versicherungs-, Banken- und Unternehmensdienstleistungsbranche. Die Daten des ersten Quartals deuten darauf hin, dass die Bedrohungsakteure auf bestimmte Branchen abzielen, die Zugang zu Geldmitteln haben und die Wahrscheinlichkeit einer erfolgreichen Social-Engineering-Kampagne bieten (d. h. Möglichkeiten zur Identitätsverschleierung, zahlungspflichtige Anbieter, vertrauliche IP-Adressen usw.).

Social Engineering und der Mensch in der Maschine

Ein Beispiel dafür, wie BEC auftreten kann, ist nicht immer Phishing, Spear-Phishing oder die Kompromittierung der Anmeldedaten eines ahnungslosen Benutzers, sondern immer noch die Ausnutzung des Verhaltens des Menschen hinter dem Computer. Arctic Wolf hat beobachtet, dass bei einigen BEC-Angriffen die Anmeldedaten von ehemaligen Kundenmitarbeitern verwendet wurden, um einen Angriff zu starten, bevor die Konten deaktiviert wurden.

In einem Fall wurde ein Fertigungsunternehmen mit etwa 500 Mitarbeitern darauf aufmerksam gemacht, dass ein Benutzer neue Posteingangsregeln erstellte (mit dem Ziel, E-Mails von einem bestimmten Finanzdienstleister und einem bestimmten Lieferanten zu sammeln), einige E-Mails löschte und dann versuchte, eine Synchronisierung mit dem AD des Unternehmens durchzuführen. Wir rieten dem Unternehmen, die Anmeldedaten des Benutzers zu aktualisieren und dann alle aktiven Sitzungen zu sperren, wenn die Aktivität unerwartet war, wodurch der Zugriff des Bedrohungsakteurs auf das E-Mail-Konto effektiv blockiert wurde. Bei der anschließenden Untersuchung stellten wir fest, dass es unerwartete IP-Adressen gab, die sich mit diesem Konto verbanden. Bei der Überprüfung stellte sich heraus, dass der Mitarbeiter, dem diese Anmeldedaten gehörten, von der Organisation gekündigt worden war, das Konto, das über Administratorrechte verfügte, jedoch nicht deaktiviert worden war. Dies ermöglichte es einem Bedrohungsakteur, diese Anmeldedaten zu erlangen und zu nutzen, um den Posteingang auszuspähen und die nächsten Schritte vorzubereiten, bevor die Anmeldedaten zurückgesetzt wurden.

Das Fazit

Aus den uns gesammelten Daten für das erste Quartal geht hervor, dass das Volumen der BEC-Angriffe wahrscheinlich weiter zunehmen wird, dass die Produktion immer noch stark betroffen ist und dass die Menschen hinter den Computern die größte Bedrohung und der beste Schutz gegen BEC sein werden. Es ist von entscheidender Bedeutung, dass Sie über geeignete Cybersecurity-Richtlinien verfügen, um die Konten von gekündigten Mitarbeitern zu deaktivieren. Implementieren Sie MFA, falls Sie dies noch nicht getan haben, und führen Sie regelmäßige Überprüfungen des Identitätslebenszyklus durch, um alte und veraltete Konten zu identifizieren (insbesondere solche mit Administratorrechten).

Erfahren Sie mehr über Trends und wie Sie Cyberkriminalität bekämpfen können mit dem Arctic Wolf Labs 2023 Threats Report.

Erfahren Sie, wie Arctic Wolfs Security Operations Ihrem Unternehmen helfen kann, BEC-Angriffe zu verhindern und Ihr Sicherheitsniveau zu verbessern.