Die Häufigkeit von Cyberangriffen hat einen neuen Höchststand erreicht, die Taktiken, Techniken und Verfahren (TTPs) der Bedrohungsakteure entwickeln sich ständig weiter, und die rasche Digitalisierung von Unternehmen in allen Branchen hat dazu geführt, dass es nicht mehr eine Frage des ob, sondern des wannist, ob es zu einem Cybervorfall kommt.

Auch die Cybersecurity-Landschaft entwickelt sich weiter. Ein Schwerpunkt der neuesten Version ist Incident Response (IR), eine Lösung, die Unternehmen hilft, sich auf einen Vorfall vorzubereiten und richtig und schnell zu handeln, wenn ein Angriff erfolgt.

Incident Response konzentriert sich auf Isolation, Minimierung, Kostenreduzierung und Wiederherstellung der geschäftlichen Abläufe, ist außerdem ein wichtiges Werkzeug in den Toolkits von Cyberverteidigern und ein wesentlicher Bestandteil jeder robusten Cybersecurity-Architektur. Laut dem Cost of a Data Breach Report 2023 von IBM sparen Organisationen 1,49 Millionen USD-Dollar, wenn sie über ein hohes Maß an IR-Planung und -Tests verfügen, im Vergleich zu weniger aktiven Organisationen. Wenn man bedenkt, dass dem gleichen Bericht zufolge zu den größten Kostentreibern mittlerweile übliche IT-Umgebungsattribute wie Cloud Migration, Systemkomplexität, Remote-Arbeitskräfte und mangelnde Sicherheitskompetenzen gehören, kann IR die Kosten (sowie Betriebsausfallzeiten und Auswirkungen einer Sicherheitsverletzung) eines Vorfalls ausgleichen.

Aus diesen und weiteren Gründen ist es wichtig zu verstehen, was IR ist, wie es funktioniert und welche Rolle es im Gesamtgefüge der Sicherheitsstrategie einer Organisation spielen kann.

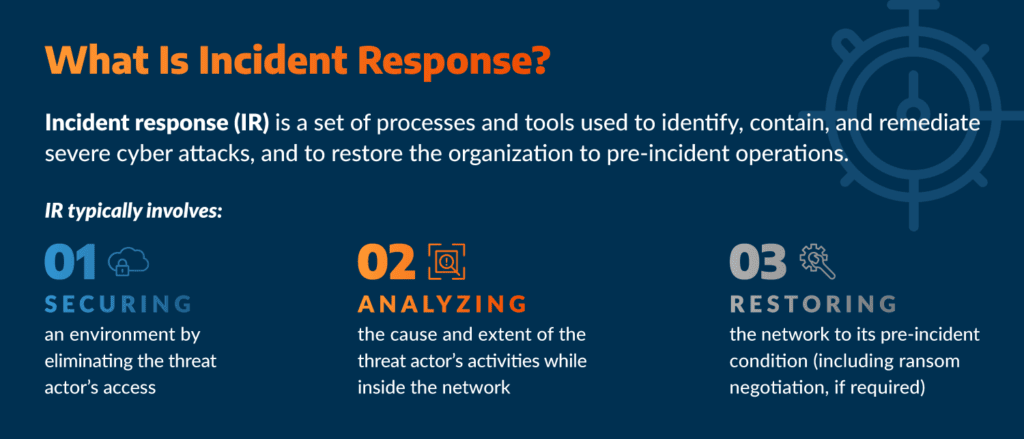

Was ist Incident Response?

Cybersecurity Incident Response sind die Prozesse und Tools, die zur Identifizierung, Eindämmung und Behebung eines Cybervorfalls in der Umgebung einer Organisation verwendet werden.

IR umfasst drei Hauptkomponenten:

- Schützen einer Umgebung, indem der Zugriff des Bedrohungsakteurs verhindert wird.

- Analysieren der Ursache und des Ausmaßes der Aktivitäten des Bedrohungsakteurs innerhalb des Netzwerks.

- Wiederherstellen des Netzwerks und der Organisation insgesamt in dem Zustand vor dem Vorfall

IR wird häufig in Fällen schwerwiegender Datenschutzverletzungen, Business Email Compromise (BEC)-Angriffen, Ransomware-Verschlüsselungsvorfällen, in der Umgebung aktiven Bedrohungsakteuren, kompromittierten Domänencontrollern und aktiver Malware benötigt, deren Ursache nicht ermittelt werden kann.

Das Ziel von IR besteht darin, sowohl zu verhindern, dass Vorfälle auftreten oder zu Datenschutzverletzungen werden, als auch die Auswirkungen eines Vorfalls auf ein Unternehmen zu minimieren. IR beinhaltet zahlreiche Komponenten wie IR-Planung, digitale Forensik, Verhandlung mit Erpressern oder Bedrohungsakteuren, Behebung und Wiederherstellung sowie präventive Tools und Lösungen, beispielsweise Managed Detection and Response (MDR).

Proaktive und reaktive IR im Vergleich

Es ist wichtig, beide Seiten der IR zu betrachten: den Teil, der vor einem Angriff auftritt, die proaktive IR, und den Teil, der nach der Identifizierung des Angriffs auftritt, die reaktive IR.

- Proaktive IR dient dazu, Vorfälle zu verhindern und zu minimieren und die Sicherheitsumgebung zu stärken, bevor ein Vorfall auftritt. Proaktive IR kann Technologie, Prozesse wie Schwachstellenmanagement und Taktiken wie IR-Planung oder den Abschluss einer Cyberversicherung umfassen.

- Reaktive IR dient dazu, einen Vorfall zu beheben und den Betrieb wiederherzustellen, nachdem ein Angriff stattgefunden hat. Reaktive IR kann Maßnahmen zur Isolation von Netzwerken und Endpunkten, Eindämmung und Entfernung von Bedrohungsakteuren, digitale Forensik und die Aktualisierung von IR-Plänen und Sicherheitsmaßnahmen nach einem Vorfall beinhalten.

Diese beiden IR-Komponenten arbeiten oft in einem Zyklus, wobei die eine die andere informiert, um das Sicherheitsniveau einer Organisation als Reaktion auf aktuelle und zukünftige Bedrohungen kontinuierlich zu verbessern und zu verfeinern.

Was ist Incident-Response-Planung?

Wenn man von Incident Response spricht, meint man oft die Incident-Response-Planung, die eine Komponente der proaktiven IR ist und die Incident-Response-Aktionen einer Organisation während eines Cyberangriffs steuert.

Incident-Response-Planung umfasst:

- Die Rollen und Zuständigkeiten des internen Sicherheitsteams

- Die Tools und Technologien, die bereits vorhanden sind oder deren Installation geplant ist

- Es sind Risikotransfermaßnahmen wie ein IR-Retainer oder eine Cyberversicherung vorhanden

- Geschäftskontinuitätspläne für den Fall eines Betriebsausfalls

- Methodik, die festlegt, welche Schritte im Falle eines Cyberangriffs unternommen werden

- Kommunikationspläne

- Anleitung zur Dokumentation

Die IR-Planung kann auch praktische Elemente wie Tischübungen und Penetrationstests umfassen. Unbedingt zu beachten ist, dass IR-Planung aus Service-Sicht nicht dasselbe Angebot ist wie IR. Deshalb sollten Organisationen sich über ihre spezifischen Anforderungen im Klaren sein, wenn Sie sich nach einem Drittanbieter umsehen.

Cyberversicherung ist ein weiterer Service, der unter das Spektrum der IR-Planung fallen kann, da eine Cyberversicherung Unternehmen die Möglichkeit bietet, einen Teil der Kosten für die Wiederherstellung nach Cybervorfällen an ihren Versicherungsanbieter weiterzugeben. Versicherungen tragen auch dazu bei, die Cyberhaftung insgesamt zu reduzieren. Ein IR-Plan kann bei Anträgen und Verlängerungen von Cyberversicherungen hilfreich sein. Laut einer von der Arctic Wolf and Cyber Risk Alliance durchgeführten Umfrage, können IR-Planung und andere Sicherheitskontrollen wie MDR oder Schulungen zum Sicherheitsbewusstsein die Versicherungsprämien um bis zu 25 % senken. Wenn ein Vorfall eintritt, verweist der Cyberversicherer einer Organisation Sie an einen IR-Partner. Er kann jedoch auch verlangen, dass Sie mit jemandem zusammenarbeiten, der seinem Gremium angehört, um sicherzustellen, dass Sie mit einem erstklassigen Unternehmen zusammenarbeiten.

Die Rolle von Incident Response Retainern in der Cybersecurity

Eine weitere IR-angrenzende Lösung auf dem Markt ist der IR-Retainer. Dieser externe Service bietet einer Organisation im Voraus bezahlte Stunden und garantierte Services im Falle eines Vorfalls. IR-Retainer bieten eine Reihe von Vorteilen, vor allem die Möglichkeit, ansonsten unerreichbares Fachwissen im Bereich Cybersecurity im Voraus zu bezahlen und darauf zuzugreifen. Allerdings ist jedes Retainer-Angebot anders, und Faktoren wie Kosten, Services, SLAs und Support können je nach Anbieter variieren.

Laut derselben Umfrage von Arctic Wolf kann ein IR-Retainer die Versicherungsprämien um 19 % senken.

Was ist der Incident Response-Lebenszyklus?

Der Incident-Response-Lebenszyklus, auch Phasen von Incident Response genannt, umfasst die allgemeinen proaktiven und reaktiven Schritte, die eine Organisation während ihrer Reaktion auf einen Cyberangriff oder Datenschutzverstöße unternimmt.

Der IR-Lebenszyklus umfasst sechs Phasen:

- Vorbereitung. Dazu gehören proaktive IR-Schritte wie die Erstellung eines IR-Plans oder der Abschluss einer Cyberversicherung. Die Vorbereitung sollte im Rahmen der Sicherheitsverfahren einer Organisation kontinuierlich erfolgen.

- Erkennung und Analyse. Dies geschieht ebenfalls kontinuierlich und umfasst die Überwachung der Umgebung durch das interne Sicherheitsteam, die Erkennung von Anomalien und die Analyse des anomalen Verhaltens. In dieser Phase wird eine Lösung wie MDR von entscheidender Bedeutung, da sie eine Überwachung rund um die Uhr und eine erweiterte Bedrohungserkennung sowie eine Reaktion in Echtzeit bietet.

- Eindämmung. Dies ist der Zeitpunkt, an dem Incident Response Maßnahmen ergreift, um das Verhalten der Bedrohungsakteure zu stoppen und den Angriff zu isolieren. Es gibt sowohl kurzfristige als auch langfristige Eindämmung. Kurzfristig bezieht sich auf Prozesse wie die Isolierung von Endpunkten, wohingegen sich die langfristige Eindämmung auf die Erhöhung der Sicherheitsmaßnahmen auf nicht betroffenen Geräten bezieht.

- Wiederherstellung und Behebung: Nachdem eine Bedrohung eingedämmt wurde, stellt das IR-Team sicher, dass alle Bedrohungskomponenten – wie etwa Malware – beseitigt wurden und die betroffenen Systeme wiederhergestellt werden.

- Wiederherstellung. Dabei handelt es sich um den Prozess, bei dem die Organisation in den Zustand vor dem Vorfall zurückversetzt wird, damit der Betrieb wie gewohnt wieder aufgenommen werden kann.

- Überprüfung nach dem Vorfall und Zukunftsplanung. An dieser Stelle kehrt der Lebenszyklus zur ersten Phase zurück, in der die betroffene Organisation prüft, was den Vorfall verursacht hat und was getan werden kann, um einen zukünftigen Vorfall zu verhindern.

Warum Organisationen Incident Response benötigen

Die meisten Organisationen haben immer noch mit mehreren Komponenten der Cybersecurity zu kämpfen. Von der Implementierung von Zugangskontrollen über Investitionen in Überwachungs- und Erkennungslösungen bis hin zur Stärkung ihrer Cloud- und IoT-Sicherheit – vielen Unternehmen mangelt es an Ressourcen, Fachwissen und Budget. Dieses Problem wird dadurch verschärft, dass Bedrohungsakteure ständig neue Techniken entwickeln, um besser auf Organisationen zuzugreifen, Gelder zu stehlen und möglicherweise Daten zu exfiltrieren. Beispielsweise stiegen BEC-Angriffe von 2021 bis 2022 im Vergleich zum Vorjahr um 29 %. Laut IBM planen 51 % der Unternehmen, ihre Sicherheitsmaßnahmen erst nach einem Vorfall zu erhöhen, und drücken stattdessen die Daumen und hoffen, dass nichts passiert, anstatt sich aktiv auf das Schlimmste vorzubereiten.

Diese Anzeichen verdeutlichen den Wert von IR, der Unternehmen dabei helfen kann, einen Vorfall zu verhindern und den Schaden zu mindern, und ihnen dabei hilft, besser zu reagieren, sich schneller zu erholen und zukünftige Angriffe zu verhindern.

Arctic Wolf® Incident Response ist ein vertrauenswürdiger Marktführer im Bereich IR, der für das breite Angebot an IR-Funktionen, das technische Wissen der Mitarbeiter, die Vorfälle untersuchen, und den hervorragenden Service bei IR-Einsätzen geschätzt wird. Arctic Wolf IR bietet eine schnellere Reaktion, vollständige Behebung und schnellere Wiederherstellung, indem sichergestellt wird, dass alle Elemente der Reaktion parallel funktionieren und sich gegenseitig informieren. Es ist auch in 30 Versicherungspanels vertreten, und in den letzten 12 Monaten hat Arctic Wolf Kunden dabei geholfen, ihre Lösegeldforderungen um durchschnittlich 92 % zu senken. Darüber hinaus bietet Arctic Wolf den Arctic Wolf® Incident Response Jumpstart Retainer (IRJS) an, der ein einstündiges SLA, Vorzugspreise, ein kostenloses Scoping-Gespräch sowie Unterstützung, Überprüfung und sichere Speicherung des IR-Plans umfasst.

Erfahren Sie mehr über den innovativen IR-Ansatz von Arctic Wolf.

Entdecken Sie, wie die Technologien und Sicherheitsexperten von Arctic Wolf zusammenarbeiten, um Vorfälle zu stoppen, bevor sie zu Sicherheitsverletzungen werden.