Active Directory (AD) ist für die meisten Unternehmen eine wichtige Stutze, vor allem, da das Identitätsmanagement selbst für kleine und mittlere Unternehmen (KMU) zunimmt und die Digitalisierung von ehemals ortsansässigen Organisationen voranschreitet. Dieses weit verbreitete Instrument birgt jedoch erhebliche Sicherheitsrisiken.

Ransomware-Gruppen haben es häufig auf das Tool abgesehen, da es große Mengen an wertvollen Anmeldeinformationen enthält und zentral in einem Netzwerk platziert ist. Mehrere der im MITRE ATT&CK-Standard aufgelisteten Taktiken, Techniken und Verfahren (Tasks, Techniques, und Procedures, TTPs) umfassen AD von der Anforderung von Anmeldeinformationen bis zur Erstellung, Moderation oder Löschung von Objekten. Zusätzlich zu diesen externen Bedrohungen erhöht die interne Verwaltung von lokalen und Cloud-Instanzen von AD die Komplexität eines Netzwerks und kann die Angriffsfläche einer Organisation verdoppeln.

Während dieses Tool für Unternehmen bei der Verwaltung ihrer Benutzer und des Zugriffs auf ihr Netzwerk unentbehrlich sein kann, wird es für Bedrohungsakteure, die ausgeklügelte Cyberangriffe durchführen wollen, schnell zu einem Muss, es zu hacken. Unternehmen müssen AD nicht als standardmäßig sicher betrachten, sondern als Teil ihrer Identitätsinfrastruktur , die konsequent gestärkt und solide gesichert werden muss.

Was ist Microsoft Active Directory?

Microsoft Active Directory (AD) ist ein Verzeichniswerkzeug für Systemadministratoren, mit dem sie den Netzwerkzugang und die Berechtigungen für Benutzer innerhalb eines Systems festlegen und verwalten können. AD enthält mehrere Komponenten, darunter Active Directory Domain Services, Active Directory Certificate Services und Active Directory Federation Services.

Active Directory dient dazu, Benutzer mit Netzwerkressourcen zu verbinden. Technisch gesehen speichert AD Daten in Form von Objekten, bei denen es sich um einzelne Benutzer, Gruppen oder sogar um ein Gerät wie einen Drucker handeln kann. Das Tool legt dann die Kontrollen für die Objekte fest, überprüft die voreingestellten Kontrollen oder erteilt oder verweigert die Genehmigung für bestimmte Aktionen.

Diese Struktur von AD erklärt auch, warum es für Bedrohungsakteure so wertvoll ist. Dieses Tool kann nicht nur Benutzeranmeldedaten speichern und den Zugriff auf verschiedene Ressourcen gewähren, sondern Bedrohungsakteure können auch die Berechtigungen selbst ändern und sehen, wie das Netzwerk konfiguriert ist und worauf Benutzer Zugriff haben. Es ist eine Fundgrube für Hacker und wird in der Cybersicherheitsbranche oft als „Schlüssel zum Königreich“ bezeichnet.

Active Directory und Identitätssicherheit

Wenn es um Identitätssicherheit geht, hat AD zwei Seiten. Auf der einen Seite ermöglicht AD Unternehmen die Umsetzung ihrer Ziele im Bereich Identitäts- und Zugriffsmanagement (Identity und Access Management, IAM) und Identitätssicherheitsinitiativen durch die Konfiguration von Berechtigungen für Benutzer und Geräte innerhalb des Netzwerks. Die Einschränkung von Berechtigungen und des Netzwerkzugriffs ermöglicht es einer Organisation, Zero-Trust-Modelle und Privilege Access Management (PAM) innerhalb ihres Netzwerks besser zu befolgen. Desweiteren schafft es Transparenz, indem es den IT-Teams ermöglicht, das “Wer, Was und Wann” des internen Zugriffs zu sehen und Änderungen vorzunehmen, um den Netzwerkzugang zu sichern oder anzupassen.

Die Kehrseite der Medaille ist, dass die ständige Konfiguration die ohnehin schon strapazierten internen Ressourcen überfordern kann. Darüber hinaus ist AD ein massives Ziel und eine potenzielle Schwachstelle in der Identitätssicherheitsstruktur eines Unternehmens, da Bedrohungsakteure den gleichen Wert darin sehen. Wenn es ihnen gelingt, über eine Schwachstelle in AD einzudringen, Anmeldeinformationen zu stehlen, und Berechtigungen zu ändern, löst sich die gesamte Identitätssicherheitsstruktur eines Unternehmens auf, so dass der Bedrohungsakteur freie Hand hat, einen Angriff zu starten.

Sicherheitsrisiken bei Active Directory

Active Directory kann eine große Schwachstelle in Ihrem Netzwerk sein. 90 % der Fortune-1000-Unternehmen weltweit nutzen das Tool, aber laut einem kürzlich erschienenen Whitepaper räumt nur ein Viertel dieser Unternehmen seiner Sicherheit höchste Priorität ein.

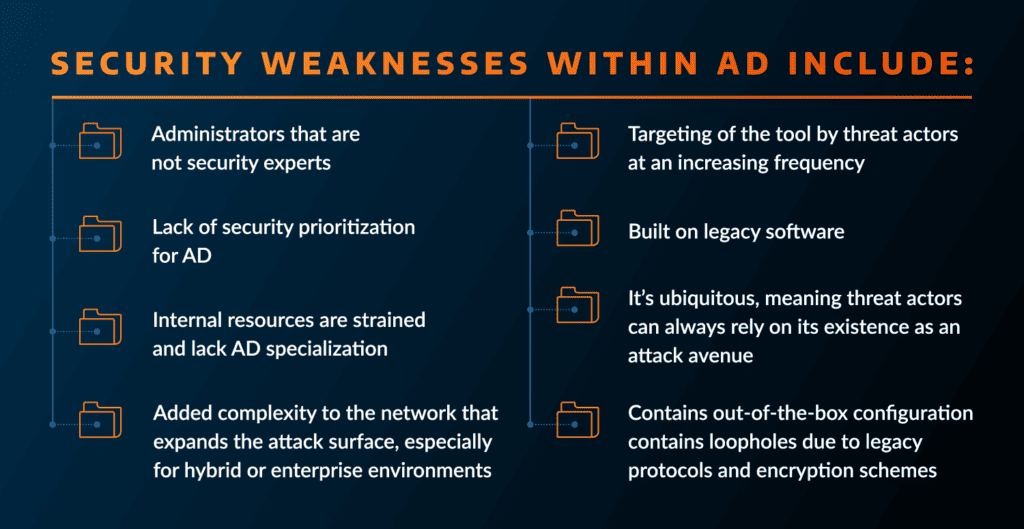

Zu den Schwachstellen von Active Directory gehören:

- Administratoren, die keine Sicherheitsexperten sind

- Fehlende Sicherheitspriorisierung für AD

- Interne Ressourcen sind überlastet und nicht auf AD spezialisiert

- Zusätzliche Komplexität des Netzwerks, die die Angriffsfläche vergrößert, insbesondere in hybriden oder Unternehmensumgebungen

- Immer häufiger wird das Tool von Bedrohungsakteuren ins Visier genommen

- Baut auf vorhandener Software auf

- Sie ist allgegenwärtig, was bedeutet, dass sich Bedrohungsakteure immer auf ihre Existenz als Angriffsmöglichkeit verlassen können.

- Enthält eine sofort einsatzbereite Konfiguration

- Enthält Schlupflöcher aufgrund von veralteten Protokollen und Verschlüsselungsschemata

Bedrohungsakteure können sich auf verschiedene Weise Zugang zu AD verschaffen und so ihre Angriffe verstärken. Diese lassen sich in zwei Kategorien einteilen, je nachdem, ob ein Bedrohungsakteur bereits internen Zugang hat oder nicht. Wenn sie keinen internen Zugang haben, werden sie sich auf Social Engineering und passwortbasierte Angriffe verlassen.

Wenn sie internen Zugang haben, gibt es einige gängige Taktiken, die sie anwenden:

1. Kerberoasting

Dieser Angriff zielt auf Dienstkonten und nutzt den Service Principal Name (SPN) für ein Benutzerattribut aus, so dass der Hacker den “Passwort-Hash” für ein Benutzerkonto erhalten und knacken kann. Dies öffnet eine Reihe von Türen innerhalb des Netzwerks, die es dem Hacker ermöglichen, sich als rechtmäßiger Benutzer auszugeben und sich zu bewegen.

2. Man-in-the-middle (Mann in der Mitte)

Bestimmte Legacy-Protokolle werden für AD sofort unterstützt und können leicht durch Man-in-the-Middle-Angriffe ausgenutzt werden, wenn ein Angreifer eine verschlüsselte Authentifizierungsnachricht abfängt und sie knacken kann oder wenn eine abgefangene Verschlüsselungsnachricht an einen anderen Host weitergeleitet wird.

3. Pass-the-Hash (Weitergabe des Hash)

Bei dieser Taktik verwenden Angreifer ein Tool wie MimiKatz, das das Authentifizierungsprotokoll ausnutzt, um sich als Benutzer auszugeben und Hashes von Anmeldedaten aus dem Speicher zu löschen.

4. Standard-Anmeldeinformationen

Manche Administratoren vergessen, die Standardpasswörter für Geräte und Systeme zu ändern, so dass sich Bedrohungsakteure Zugang verschaffen können, indem sie die Standardpasswörter ausprobieren, die mit dem Gerät geliefert wurden.

5. Active Directory-Berechtigungserweiterung

Wenn ein Bedrohungsakteur über die Anmeldedaten eines bestimmten Benutzers verfügt, kann er diesen zwangsweise einer AD-Benutzergruppe mit umfassenden oder privilegierten Berechtigungen hinzufügen, was ihm einen tieferen Zugriff auf das Netzwerk ermöglicht.

6. Missbrauch von Active Directory-Berechtigungen

Da AD schwer zu verwalten sein kann, insbesondere für überlastetes oder unerfahrenes Personal, können Benutzerrechte innerhalb von AD zu freizügig sein oder mehr Zugriffsrechte als nötig haben, was von Bedrohungsakteuren gezielt ausgenutzt werden kann.

Dies ist keine vollständige Liste, und die Bedrohungsakteure entwickeln immer neue Taktiken, um AD zu infiltrieren und für ihre Angriffe zu nutzen, was die Sicherheit von Active Directory noch wichtiger macht.

Ein weiterer Grund, warum Angreifer AD ins Visier nehmen, ist die „Ausbruchszeit“, d. h. die Zeit, die ein Angreifer vom ersten Zugriff bis zur lateralen Bewegung und Eskalation der Privilegien benötigt. Diese Zeitspanne wird branchenübergreifend immer kürzer, und wenn es erst einmal zu einer Seitwärtsbewegung kommt, ist es für interne Teams schwieriger, die Bedrohung zu erkennen und zu stoppen, vor allem, wenn der Bedrohungsakteur legitime Anmeldedaten verwendet. Active Directory verschafft Bedrohungsakteuren oft unmittelbaren Zugang zu anderen Teilen des Netzwerks, was die Ausbruchszeit beschleunigt und ausgefeiltere Angriffe möglich macht.

Erfahren Sie, wie Arctic Wolf arbeitet, um Bedrohungen zu erkennen, bevor eine Seitwärtsbewegung stattfindet

Wie Sie die Sicherheit Ihres Active Directory erhöhen können

Die Stärkung Ihres Active Directory ist zwar keine einfache, einmalige Aufgabe und erfordert sowohl Zeit als auch Ressourcen, aber die Priorisierung lohnt sich, wenn man bedenkt, wie wichtig AD für die gesamte Identitätsstruktur und Sicherheit Ihres Unternehmens ist.

Es gibt verschiedene Möglichkeiten, AD abzusichern, von allgemeinen bis zu tiefgreifenden technischen und mikroskopischen, aber es gibt fünf, die alle Unternehmen als erstes implementieren sollten.

1. Aktualisierungen der Passwortrichtlinien

Starke Passwörter tragen wesentlich dazu bei, Man-in-the-Middle- und passwortbasierte Angriffe zu verhindern. Standardmäßig wird empfohlen, dass ein Passwort mindestens 12 Zeichen lang sein sollte und Buchstaben, Zahlen und Sonderzeichen enthält. Darüber hinaus sollte eine intensive Schulung der Benutzer durchgeführt werden, um die Wichtigkeit der individuellen Passworthygiene hervorzuheben.

2. Zugangskontrolle und Authentifizierung

Die Begrenzung der Angriffsfläche im Falle eines erfolgreichen Active Directory-Angriffs ist von entscheidender Bedeutung für die Minimierung oder Unterbindung von Seitwärtsbewegungen. Die Multi-Faktor-Authentifizierung (MFA) verhindert den Zugang, selbst wenn ein Passwort gehackt wurde, und andere Zugangskontrollen, wie die Einhaltung von Zero-Trust-Richtlinien oder die Implementierung von Privileged Access Management (PAM), können verhindern, dass ein Bedrohungsakteur tiefer in das Netzwerk eindringt oder überhaupt erst Zugang zu AD und dem Netzwerk erhält.

3. Erzwingen einer starken Verschlüsselung in AD

Die Grundeinstellungen in AD bieten nur eine einfache Verschlüsselung. Durch die Verschärfung der Konfigurationen und das Hinzufügen von Verschlüsselungsebenen verringern Sie nicht nur die Wahrscheinlichkeit, dass ein Angreifer Passwörter knacken kann, sondern verschaffen Ihrem Sicherheitsteam auch Zeit, den ersten Zugriff zu erkennen, bevor es zu einer Seitwärtsbewegung kommen kann.

4. Audit-Berechtigungen und Dateifreigabe

Sichtbarkeit ist eine wichtige Komponente jeder Sicherheitsstrategie, und das gilt auch für AD. Ihr Team sollte in der Lage sein, Sicherheitsgruppen, Pfade der Privilegienerweiterung, Benutzerkontoberechtigungen und potenzielle Angriffspfade zu analysieren. Das Gleiche gilt auch für Dateien innerhalb von AD. Dies kann mit BloodHound erreicht werden, einem Tool, das Unternehmen dabei helfen soll, ihre AD abzubilden. Bedrohungsakteure können BloodHound auch nutzen, um Angriffsmuster oder Schwachstellen zu ermitteln, sobald sie Zugang zu AD haben.

5. 24×7-Überwachung

Das Wissen um ungewöhnliches Verhalten in Echtzeit kann den Unterschied ausmachen, ob eine Bedrohung abgewehrt werden kann oder ein größerer Zwischenfall beseitigt werden muss. Es ist wichtig, dass Ihr Unternehmen eine Überwachungslösung einsetzt, vorzugsweise eine wie Arctic Wolf® Managed Detection and Response, die ein Sicherheitsteam bei Erkennungen alarmieren kann, die direkt von AD, aber auch von Identitäten und anderen Netzwerkquellen stammen.

Diese Liste ist nicht erschöpfend, und Microsoft hat viele Ressourcen für Organisationen, die Anleitung zum Härten von Active Directory benötigen, insbesondere für technische Aspekte wie Netzwerksegmentierung oder Domänencontrollerhärtung.

Entdecken Sie, was Arctic Wolf für die Zukunft der Active Directory Sicherheit sieht in unseren Arctic Wolf Labs 2024 Predictions.

Sehen Sie, wie Arctic Wolf einen Active-Directory-Angriff gestoppt hat, bevor er zu einem vollständigen Ransomware-Vorfall wurde.