Ein Mitarbeiter eines großen Unternehmens recherchiert für einen Kunden und klickt auf eine vermeintlich seriöse Website. Was sie nicht wissen, ist, dass sich während des Surfens Malware in Form eines trojanischen Virus schnell auf ihr Endgerät herunterlädt. Der Trojaner springt vom Endgerät in das Unternehmensnetzwerk über, und plötzlich schlagen die Cybersecurity-Systeme Alarm, da sich Ransomware in der Umgebung festgesetzt hat.

Diese Art des verdeckten Angriffs, der stattfindet, ohne dass der Benutzer es überhaupt merkt, ist als Drive-by-Download-Angriff (im „Vorbeifahren“) bekannt und wird immer häufiger von Bedrohungsakteuren eingesetzt, die statt traditionelle Social-Engineering-Taktiken einzusetzen, stattdessen ausgeklügelte Angriffe unentdeckt durchführen wollen.

Was sind Drive-By-Download-Angriffe?

Drive-by-Download-Angriffe, auch bekannt als Watering-Hole-Angriffe (“Wasserstelle”), treten auf, wenn ein Bedrohungsakteur eine Website, einen Link oder digitale Werbung kompromittiert und die Benutzer anschließend dazu verleitet, Malware von diesen manipulierten Quellen herunterzuladen. Während Drive-by-Downloads als dateilose Malware kategorisiert werden können, ist nicht jeder Angriff dateilos. Das hängt von dem Bedrohungsakteur und der von ihm verwendeten Malware ab.

Mit dieser Taktik können Bedrohungsakteure den Aufwand von Social Engineering umgehen und stattdessen einfach auf der Lauer liegen, weil sie wissen, dass die Benutzer letzlich ganz von alleine zu ihnen kommen.

Beispiele für Drive-by-Download-Angriffe, die von Bedrohungsakteuren eingesetzt werden, sind:

- Kompromittierung legitimer Websites, die von den Benutzern häufig besucht werden {„Watering Hole“)

- Versteckte Adware in Online-Werbung

- Installation von Exploit-Kits auf einer Website, die automatisch nach Schwachstellen auf dem Endgerät des Benutzers suchen

- Kompromittierte Mediendateien, einschließlich Pop-ups auf einer Website, die ein Benutzer herunterladen kann

Die MageCart-Angriffe, die im Jahr 2015 begannen und immer noch häufig wiederholt werden, zeigen auf, wie diese Methode für Bedrohungsakteure funktioniert. Bei dieser Methode verschaffen sich Bedrohungsakteure Zugang zu den Websites von Online-Händlern und implementieren dann Malware, die die Kreditkartendaten der Benutzer beim Einkaufen abgreift. Jeder Nutzer, der einen Kauf tätigt, wird plötzlich Opfer eines Diebstahls.

Wie Drive-By-Download-Angriffe funktionieren

Drive-by-Download-Angriffe unterscheiden sich je nach den Motiven des Angreifers – so sind bei MageCart-Angriffen beispielsweise der Diebstahl von Finanzdaten das Ziel – sodass jede Malware-Variante und jedes Ergebnis unterschiedlich sind. Der Angriff erfolgt jedoch in einigen allgemeinen Schritten.

1. Der Bedrohungsakteur manipuliert eine Website, die von einem Unternehmen häufig besucht wird (wenn es sich um einen gezielten Angriff handelt) oder die bei den Benutzern einfach beliebt ist.

2. Die Benutzer besuchen diese Website oder klicken auf einen manipulierten Link und lösen damit unwissentlich den Angriff aus.

3. Ein Angreifer verschafft sich über eine Malware-Variante oder ein Exploit-Kit Zugang zum Endgerät des Benutzers.

4. Der Bedrohungsakteur startet einen ausgefeilteren Cyberangriff, sei es Ransomware, Datenexfiltration oder eine andere häufige Angriffsart.

Wie bereits erwähnt, kann ein Angreifer bei einem Drive-by-Download eine Vielzahl von Tools einsetzen, da der Kern des Angriffs die kompromittierte Website oder ein anderes digitales Objekt ist.

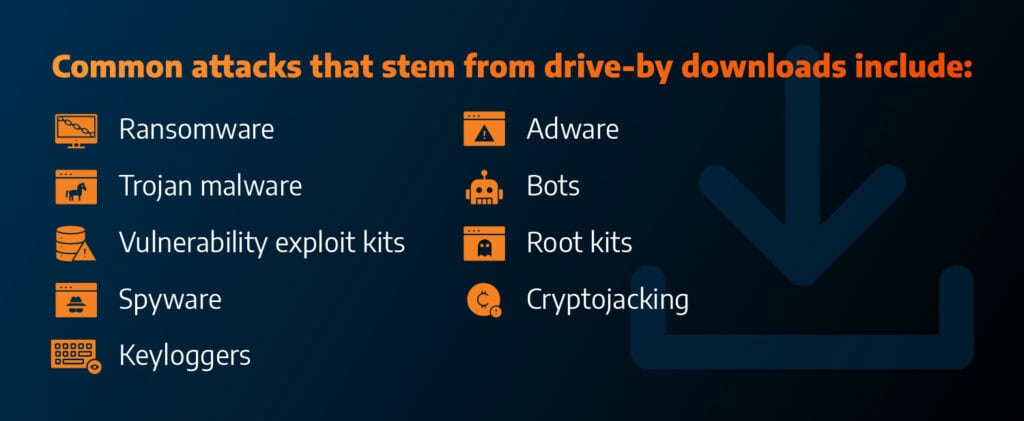

Zu den häufigen Angriffen, die auf Drive-by-Downloads zurückzuführen sind, gehören:

- Ransomware

- Trojaner

- Exploit-Kits für Schwachstellen

- Spyware

- Keylogger

- Adware

- Botnetze

- Rootkits

- Kryptojacking

Erfahren Sie mehr über die verschiedenen Arten von Malware, die am häufigsten von Bedrohungsakteuren verwendet werden.

Wie können Benutzer verhindern, dass sie Opfer von Drive-By-Download-Angriffen werden?

Da Drive-by-Download-Angriffe darauf angewiesen sind, dass die Benutzer nicht merken, was passiert, sind sie schwer zu erkennen und noch schwerer zu verhindern. Es gibt jedoch einige Maßnahmen, die Unternehmen und Einzelpersonen ergreifen können, um diese immer häufiger auftretende Bedrohung zu stoppen.

1. Implementieren Sie ein risikobasiertes Programm zum Vulnerability Management, um das von Exploit-Kits ausgehende Risiko zu verringern. Exploit-Kits scannen das Endgerät eines Benutzers auf Schwachstellen. Wenn Ihr Unternehmen in Bezug auf Patches auf dem neuesten Stand ist, wird das Exploit-Kit bei seinem Vorhaben scheitern und der Angriff wird gestoppt, bevor er beginnt.

2. Sorgen Sie für Browser-Sicherheit und Virenschutz, um zu verhindern, dass Malware automatisch heruntergeladen wird. Ein einfacheres Antivirenprogramm ist noch immer sehr hilfreich, um zu verhindern, dass Malware auf ein Endgerät zugreift. Darüber hinaus werden durch die Einrichtung von Browser-Sicherheit und -Kontrollen auf den Endgeräten der Benutzer verdächtige Websites blockiert und das Surfen isoliert, was das Risiko von Drive-by-Downloads verringert.

3. Führen Sie Sicherheitsschulungen durch, um die Benutzer über die Risiken aufzuklären, denen sie beim Surfen im Internet oder beim Anklicken von Links ausgesetzt sind.

Die Rolle von Schulungen zum Sicherheitsbewusstsein bei der Verhinderung von Drive-by-Download-Angriffen

Daher können Schulungen von Benutzern, wie sie diese Taktiken erkennen können, einem Unternehmen helfen, die Sicherheit zu gewährleisten und gleichzeitig das menschliche Risiko zu verringern.

Unternehmen müssen ihre Mitarbeiter über bestimmte Angriffsarten, einschließlich Drive-by-Downloads, aufklären, damit sie Bedrohungen erkennen können, bevor sie zu Angriffen werden. Der beste Weg, dies zu erreichen, ist die Implementierung eines soliden Schulungsprogramms für das Sicherheitsbewusstsein, das eine Kultur des Bewusstseins schafft, gute Gewohnheiten zum Thema Cybersecurity entwickelt und das Risiko auf jeder Ebene des Unternehmens aktiv reduziert.

Arctic Wolf® Managed Security Awareness® tut genau das, indem es aktuelle Inhalte, Sicherheitsexpertise und Microlearning nutzt, um Ihren Benutzern zu helfen, Risiken zu erkennen, die Sicherheit zu gewährleisten und eine Kultur des Sicherheitsbewusstseins aufzubauen.

Erfahren Sie mehr über unsere Plattform für Sicherheitsschulungen.

Erfahren Sie mehr über die Arten von Cyberangriffen, denen Ihr Unternehmen ausgesetzt sein könnte, und laden Sie den Arctic Wolf 2024 Security Operations Report herunter.