Ransomware wird zwar oft als neuere Bedrohung betrachtet, und das zu Recht, da sie in der Cyberkriminalität immer mehr an Bedeutung gewinnt, doch sie ist keine jüngste Innovation im anhaltenden Cyberkrieg. Sie reicht Jahrzehnte zurück bis in die Anfänge des Internets, der E-Mail und sogar der Disketten.

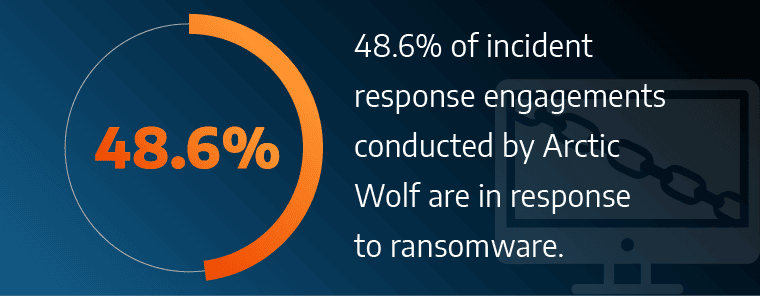

Auch wenn diese frühen Angriffe vielleicht nicht die gleiche Wirkung hatten wie ihre heutigen Versionen, haben ihre Schockwellen dazu beigetragen, dass Cyberkriminelle die Taktik verfeinert und weiterentwickelt haben, sodass sie heute zu einer globalen Geißel geworden ist, die fast die Hälfte aller Vorfälle ausmacht und Unternehmen Millionen kostet.

Um besser zu verstehen, warum Ransomware nach wie vor das Hauptthema ist, ist es wichtig, sich die Ursprünge und die Entwicklung der Ransomware bis zu ihrem heutigen Stand anzusehen.

Tauchen Sie tief in die Welt der Ransomware ein.

Die Geschichte der Ransomware

1989–2010: Die Entwicklungsjahre

Die Anfänge von Ransomware waren spärlich und primitiv.

Vor 2010: Ransomware gibt es seit den 1980er Jahren, wobei der erste aufgezeichnete Angriff im Jahr 1989 stattfand. Dieser erste Angriff war als AIDS-Trojaner bekannt und wurde auf der AIDS-Konferenz der Weltgesundheitsorganisation per Diskette verbreitet, was ihn auch zu einem der ersten großen Fälle von Hacktivismus machte. Sobald der Benutzer die Diskette einlegte, wurde er von einem Sperrbildschirm begrüßt. Wenn der Benutzer dann versuchte, seinen Computer neu zu starten, zählte die Diskette diesen Neustart, und nach 90 Neustarts verschlüsselte die Malware die Dateien und verlangte die Bezahlung des Schlüssels.

Dieser Angriff war zwar bemerkenswert, aber auch ein Einzelfall. In den 1980er und 1990er Jahren war Ransomware aus verschiedenen Gründen nicht weitverbreitet oder erfolgreich, u. a. weil es keine vernetzte Technologie in Unternehmen gab und weil es für Bedrohungsakteure nicht einfach war, Zahlungen entgegenzunehmen.

2006: Die erste Variante, die eine fortgeschrittene RSA-Verschlüsselung verwendet – Archievus – erscheint. Sie wurde über Malware auf Websites und über Spam-E-Mails verbreitet, was eine massenhafte Verbreitung ermöglichte. Außerdem wurde eine asymmetrische Verschlüsselung verwendet, die schwieriger zu knacken ist, d. h. die Benutzer benötigten einen RSA-Schlüssel, um ihre Daten zu entsperren. Die Gruppe, die hinter dem Angriff stand, hatte jedoch einen Fehler begangen, der dazu führte, dass die Variante nur eine kurze Lebensdauer hatte – jeder Benutzer erhielt einen Entschlüsselungscode mit dem gleichen exakten Passwort.

2010–2016: Ransomware erobert den Mainstream

Zwei Innovationen trieben die Ransomware voran: E-Mail und Kryptowährungen.

2010: Bitcoin und andere Kryptowährungen erfreuen sich zunehmender Beliebtheit und bieten Cyberkriminellen eine Möglichkeit, oft nicht nachvollziehbare digitale Zahlungen anzunehmen. Da Kryptowährungen verteilt und dezentralisiert sind, können Cyberkriminelle die Zahlungen verschleiern und schwer nachvollziehbar machen, während sie gleichzeitig den Strafverfolgungsbehörden entgehen können. Außerdem kann Kryptowährung, im Falle von Ransomware fast immer Bitcoin, fast sofort überwiesen werden, unabhängig von der Höhe des Betrags.

2012: Der erste Fall von Ransomware-as-a-Service (RaaS) trat mit Reveton Ransomware auf. Diese Malware gab sich als örtliche Strafverfolgungsbehörde aus und drohte den Opfern mit Verhaftung oder Strafanzeige, falls sie kein Lösegeld zahlen würden. Die Reveton-Betreiber verkauften die Malware als Dienstleistung an Dritte, wodurch nicht nur das heute häufig anzutreffende RaaS-Modell innoviert wurde, sondern sich die Ransomware auch exponentiell verbreiten konnte.

2013: CryptoLocker, die erste Ransomware, die über ein Botnet und Social Engineering verbreitet wurde, zeigt sowohl Bedrohungsakteuren als auch der Cybersicherheitswelt, wie leicht sich Ransomware verbreiten und ein System übernehmen kann. Der Virus verbreitete sich über E-Mail-Anhänge, die dann über das Botnet verbreitet wurden, sodass er sich schnell über das Internet verbreiten konnte. Im Dezember 2013 wurde berichtet, dass die Gruppe, die hinter CryptoLocker steht, über $20 Millionen USD in Bitcoin erpresst hat.

2013 –2016: Ransomware wird immer beliebter, da sich die Varianten vervielfachen und neue Ziele – wie Mac- und Linux-Systeme sowie mobile Geräte – auftauchen.

2016 – 2023: Ransomware wird immer raffinierter

Das Aufkommen des Dark Web, cyberkrimineller Netzwerke und die Digitalisierung von Unternehmen auf der ganzen Welt läuteten ein neues Zeitalter ein, in dem Ransomware exponentiell zunahm.

2016: Petya ist die erste Variante, die den Master-Boot-Record überschreibt und die Master-File-Tabelle innerhalb eines Systems verschlüsselt, wodurch die Opfer schneller von der gesamten Festplatte ausgeschlossen werden.

2017: Eine Variante von Petya, NotPetya, sorgte für Schlagzeilen, da sie während des anhaltenden Konflikts zwischen Russland und der Ukraine für Angriffe auf die Ukraine sowie auf mit der Ukraine verbündete Länder wie Frankreich, das Vereinigte Königreich und die USA verwendet wurde. Die NotPetya-Angriffe werden von Experten auf Russland zurückgeführt.

2017: Der WannaCry-Ransomware-Angriff betrifft Hunderttausende von Geräten in mehr als 150 Ländern und ist damit einer der größten Ransomware-Angriffe der Geschichte. Während der ursprüngliche Vorfall in Asien stattfand und über Phishing erfolgte, dauerte es nur wenige Stunden, bis sich der Angriff über den gesamten Globus ausbreitete. Dieser Angriff ist auch deshalb bemerkenswert, weil er eine Microsoft-Schwachstelle namens EternalBlue ausnutzte. Dies ist einer der ersten Fälle, in denen Bedrohungsakteure Schwachstellen ausnutzen, eine Angriffsmethode, die heute weitverbreitet ist.

2018: Ransomware beginnt, die Datenexfiltration zu nutzen. Dies geschah erstmals mit der GrandCrab RaaS-Variante, die in eine Malware zum Datendiebstahl integriert war, um Daten zu exfiltrieren. Die Malware war in der Lage, Anmeldedaten, Dateien, Screenshots und mehr zu erkennen und zu stehlen.

2019: Leak-Seiten tauchen im Darknet auf, was die Opfer weiteren finanziellen und rufschädigenden Verlusten aussetzt und es ermöglicht, dass gestohlene Anmeldedaten und persönlich identifizierbare Informationen (PII) für zukünftige Angriffe verwendet werden können. Während Leak-Sites gestohlene Daten an andere weitergeben, was weitere Angriffe begünstigt, ermöglichen sie es Cybersecurity-Forschern auch zu sehen, welche Ransomware-Gruppen aktiv sind und welche Organisationen sie ins Visier nehmen. Diese Threat Intelligence ist für die Entwicklung neuer Verteidigungsmaßnahmen von entscheidender Bedeutung.

Erfahren Sie mehr über verschiedene Arten von Ransomware und RaaS-Gruppen.

2020: „Big Game Hunting“ beginnt zu erscheinen, bei dem Cyberkriminelle gezielt auf gut verdienende Unternehmen wie den Technologiesektor abzielen. Dieser Trend hat sich zu einem Ziel für Bedrohungsakteure entwickelt, die nun strategisch auf Unternehmen abzielen, die wenig Toleranz für Ausfallzeiten haben – wie z. B. die Fertigungsindustrie – oder in der Vergangenheit eher bereit waren, Lösegeld zu zahlen, wie das Gesundheitswesen.

2020: Die dreifache Erpressung weitet sich als Taktik aus. Dies bedeutet, dass Ransomware-Akteure, nachdem sie Daten als Geisel genommen und exfiltriert haben (mit der Drohung, sie zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird), sich an die Personen wenden, deren Daten exfiltriert wurden, oder das erpresste Unternehmen mit einem zweiten Angriff bedrohen, z. B. einem DDoS-Angriff (Distributed Denial of Service).

2021-2022: Makler für den Erstzugang tauchen immer häufiger auf und beginnen, eine entscheidende Rolle im Ransomware-Ökosystem zu spielen, indem sie Zugang zu Netzwerken verkaufen. Initial Access Broker (IABs), die sich Zugang zu Unternehmensnetzwerken verschaffen und diesen Zugang dann an Cyberkriminelle verkaufen, tragen dazu bei, dass sich RaaS-Initiativen ausbreiten und auch Amateur-Cyberkriminellen Zugang verschaffen können. Für Ransomware-Bedrohungsakteure, die sich Zugang verschaffen wollen, kann die Verwendung eines IAB in Bezug auf Kosten und Zeit effizienter sein.

2023 – Zukunftsausblick: Ransomware-Betreiber ändern weiterhin ihre Strategien

Mit der Weiterentwicklung der Cybersecurity und der zunehmenden Einbindung internationaler Strafverfolgungsbehörden in die Bekämpfung der Cyberkriminalität mussten die Betreiber von Ransomware sowohl Tools als auch Personen überlisten und ihre bewährten Taktiken ändern.

2023: Es gab mehrere bemerkenswerte Fälle, die zeigen, wie sich die Ransomware-Taktiken weiterentwickeln, insbesondere angesichts der energischen Strafverfolgung und neuer, fortschrittlicher Cybersecurity-Maßnahmen.

Hier ein kurzer Überblick zu einigen dieser Fälle:

- Im August 2023 drohte die Snatch-Gruppe, Einzelheiten ihrer Angriffe auf Unternehmen zu veröffentlichen, die sich weigerten, das Lösegeld zu zahlen, um zu beweisen, dass die Versicherung des Opfers die damit verbundenen Kosten nicht übernehmen sollte.

- Im Oktober 2023 überarbeiteten die Verantwortlichen von LockBit ihr Verhandlungsmodell als Reaktion auf schwindende Zahlungen und uneinheitliche Lösegeldforderungen ihrer Partner.

- Im Oktober und November 2023 untersuchte Arctic Wolf Labs mehrere Fälle, bei denen Opfer von Royal- und Akira-Ransomware im Anschluss an die erste Kompromittierung wegen weiterer Erpressungsversuche kontaktiert wurden.

- Im November 2023 behaupteten AlphV-Vertreter, eine Beschwerde bei der SEC eingereicht zu haben, in der ein Opfer geoutet wurde, das keine Bekanntmachung veröffentlicht hatte, nachdem es eines der letzten Opfer der Gruppe geworden war.

- Im Dezember 2023 gab AlphV bekannt, dass sich die Gruppe in Zukunft direkt an die Kunden der Unternehmen wenden werde, die sie erfolgreich erpresst hatte – eine Taktik, die den Druck auf das ursprüngliche Opfer erhöht und es der Gruppe gleichzeitig ermöglicht, weitere Organisationen zu erpressen, auf deren Daten indirekt zugegriffen wurde.

2024 hat die Entwicklung von Ransomware nicht gebremst. Zu Beginn des Jahres prognostizierte Arctic Wolf, dass nicht nur Ransomware und RaaS weiterhin florieren werden, sondern auch die Datenexfiltration zur Norm wird.

„Nach dem Erfolg von CL0P, der Ransomware-Gruppe hinter dem Exploit einer Zero-Day-SQL-Injection-Schwachstelle in MOVEit Transfer, einer weit verbreiteten Managed File Transfer (MFT)-Anwendung, werden wahrscheinlich weitere Bedrohungsakteure versuchen, Schwachstellen in Managed File Transfer-Systemen und Dateiservern auszunutzen.“ – Arctic Wolf Labs 2024 Predictions

Wir haben in diesem Jahr bereits erlebt, dass diese Taktik eine unheilvolle Wendung nimmt. Scattered Spider, eine Ransomware-Gruppe, die es versteht, Identitäten zu kompromittieren, um massive Angriffe zu starten – wie beim MGM-Datenverstoß von 2023 – hat in diesem Jahr bereits Dutzende von Finanz- und Versicherungsunternehmen angegriffen, obwohl das FBI Überstunden macht, um sie zu stoppen.

Darüber hinaus sind Branchen wie das Gesundheitswesen, die zuvor tabu waren, nun Freiwild für Bedrohungsakteure. Ascension Healthcare wurde im Mai 2024 von Ransomware angegriffen, was den Betrieb der Gesundheitsorganisation und ihrer Geschäftspartner störte und Patienten, Ärzte und andere im Stich ließ.

Untersuchen Sie Ransomware und andere Bedrohungen im Detail mit dem Arctic Wolf Labs 2024 Threat Report.

Erfahren Sie, wie Arctic Wolf helfen kann, eine Ransomware-Bedrohung zu stoppen, bevor es zu einem Datenverstoß kommt.