DAS GROSSE BU$INE$$ –

CYBERKRIMINALITÄT

Cyberkriminalität ist zu einem großen Geschäft geworden und umfasst ein ganzes Ökosystem von Organisationen, die genau wie Ihr Unternehmen geführt werden. Mit den unterschiedlichen Akteuren und deren aktuellen Waffen Schritt zu halten, fühlt sich manchmal wie ein Actionspiel an, bei dem es um alles geht. Damit wir uns zur Wehr setzen können, müssen wir diese Welt und ihre wichtigsten Akteure und Methoden verstehen.

Wie groß ist das Geschäft mit der Cyberkriminalität?

Die 1,5 Billionen Dollar schwere Cyberkriminalitäts-Industrie

- #1

- $ 1 Mrd.

- 3 x

- $ 6,9 Bio.

-

#1

Das globale Geschäftsrisiko Nr. 1

Das Allianz-Risikobarometer 2025 listet Cyberkriminalitätsvorfälle als das globale Unternehmensrisiko Nr. 1 auf, noch vor Betriebsausfällen und Naturkatastrophen.

-

$ 16

$ 16 Milliarde Jahresumsatz für Cyberkriminelle.

Cybersecurity Ventures und Ransomware-Angriffsstatistiken zeigen $ 16 Milliarde an jährlichen Einnahmen für Cyberkriminelle im Jahr 2024.

-

17 x

17 x Höhere Gewinne im Vergleich zum größten US-Unternehmen.

Cyberkriminalität verbucht jährlich Einnahmen in Höhe von $ 12 Billionen. Walmart erzielte 2024 Einnahmen in Höhe von $ 681 Milliarden. Im Vergleich zu Walmart erzielt Cyberkriminalität fast das 23-fache an Gewinn.

Cyberkriminalität

$ 1,5 Bio./Jahr

Walmart

$ 572 Mrd./Jahr

-

$ 12 Bio.

$ 12 Billionen Dollar

Jährlicher SchadenGemessen als Land wäre die Cyberkriminalität nach den USA und China die drittgrößte Volkswirtschaft der Welt, mit einem Schaden von insgesamt $ 12 Billionen im Jahr 2025.

-

USA$ 23 Bio.

-

China$ 17,7 Bio.

-

Cyberkriminalität$ 12 Bio.

-

DAS GESCHÄFT DER Cyberkriminalität VERÄNDERT SICH

Offenlegung des Ökosystems

Während sich die organisierte Cyberkriminalität in Gruppen und Organisationen zusammenschließt, beleuchtet Arctic Wolf® das gesamte Ausmaß des Ökosystems der Online-Cyberkriminellen, welches diese Angriffe ermöglicht, und deckt ihre Geschäftsmodelle sowie die böswilligen Akteure auf, die es auf Ihr Unternehmen abgesehen haben.

Cyberkriminalität in Aktion

Ransomware-as-a-Service (RaaS)

Was ist RaaS?

Ransomware-as-a-Service (RaaS) ist die Kommerzialisierung und Kommodifizierung von Ransomware, bei der Einzelpersonen oder ganze Ransomware-Banden angeschlossenen Gruppen Ransomware-Tools verkaufen.

Angriffsmethode

Bei dieser Art von Angriffen kaufen angeschlossene Gruppen die Ransomware von Entwicklern oder Ransomware-Banden und setzen sie anschließend ein. Der Entwickler erhält in der Regel ebenfalls einen Anteil an den Gewinnen.

Lösegeldzahlungen

Ende 2020 kündigte die Ransomware-Gang Darkside die Einführung eines eigenen Partnerprogramms an, um die Einnahmen zu maximieren. Die Einzelheiten des Programms wurden in zwei großen russischen Cyberkriminalitäts-Foren bekannt gegeben: Sie würden einen Krypto-Locking-Malware-Code bereitstellen, in den eine eindeutige ID für jeden Partner eingebettet ist.

Für jedes Opfer, das ein Lösegeld bezahlt, teilt der Partner die Einnahmen mit dem Betreiber der Ransomware, der zwischen 10 und 40 Prozent der Lösegeldzahlung erhält.

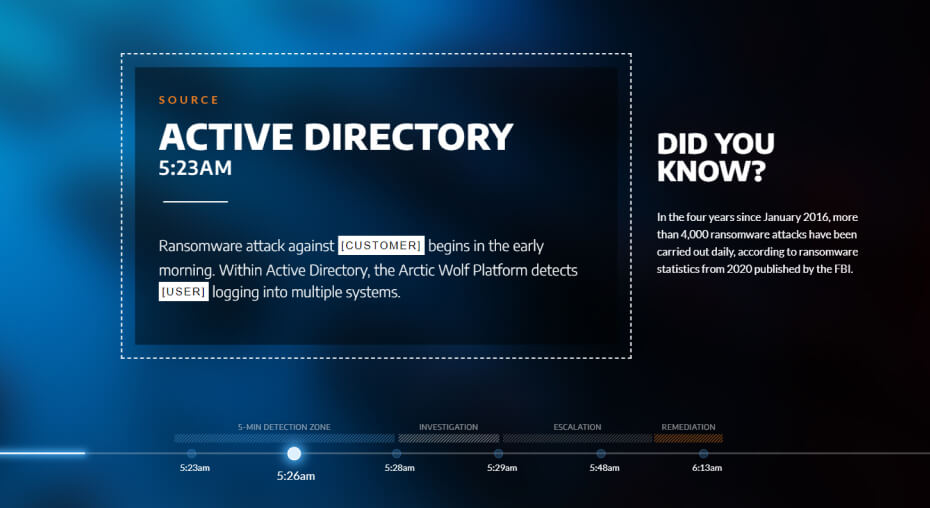

Sehen Sie selbst, wie effektiv unsere Reaktionszeit ist, wenn ein Ransomware-Angriff stattfindet.

Cyberkriminalität in Aktion

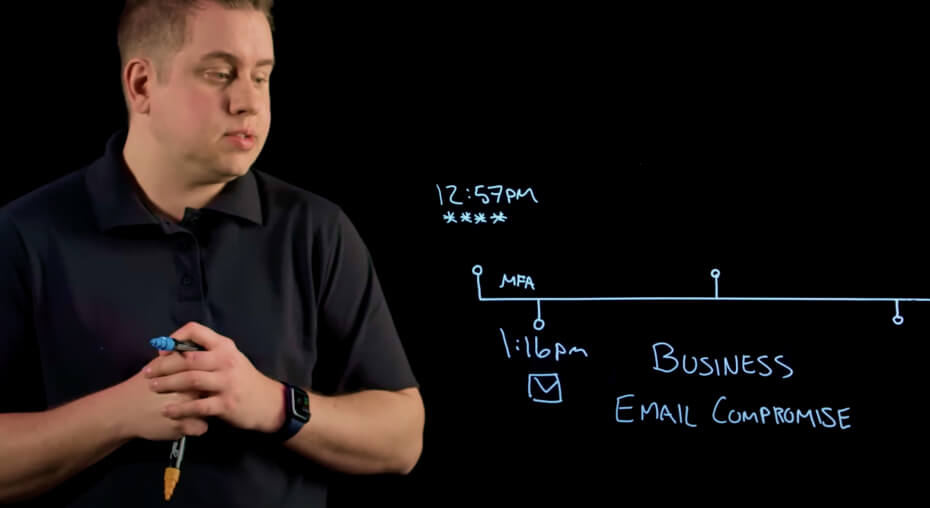

Business Email Compromise (BEC)

Was ist BEC?

Business Email Compromise (BEC) ist die Taktik des Spoofings und der Übernahme von E-Mail-Adressen.

Angriffsmethode

BEC-Angriffe können in verschiedenen Formen auftreten – von Angreifern, die sich als CEO ausgeben und um einen Notfallfonds bitten, bis hin zur Aufforderung an Lieferanten des Unternehmens, Geld auf betrügerische Konten zu überweisen.

Cyberkriminelle, die BEC-Angriffe durchführen, zielen auf Mitarbeiter auf der oberen und unteren Ebene des Unternehmens ab.

Angetrieben durch Auszahlungen

Im August 2021 wurden Beamte in Peterborough, NH, im Rahmen einer BEC-Masche um $ 2,3 Millionen betrogen. Böswillige Akteure aus dem Ausland hatten über einen Zeitraum von mehreren Wochen zwei getrennte E-Mails verschickt, die in einem Fall angeblich vom örtlichen Schulbezirk und im anderen Fall vom einem Bauunternehmen kamen. Sie brachten jeweils mehr als $ 1 Millionen ein.

Cyberkriminalität in Aktion

Markt für Zero-Day-Exploits

Was ist der Markt für Zero-Day-Exploits?

Der kommerzielle Handel mit Software-Exploits.

Angriffsmethode

Da es sich bei Zero-Day-Exploits um Schwachstellen oder Schlupflöcher handelt, die bereits im System vorhanden sind, wird der Angriff zuverlässiger und ausgefeilter. Sie bleiben bis zu dem Tag, an dem sie veröffentlicht werden, unentdeckt und können daher unbemerkt ausgenutzt werden, was sie für Bedrohungsakteure äußerst effektiv macht.

Mit Schwachstellen Geld verdienen

Schwachstellen für Zero-Day-Exploits können auf verschiedene Weise zu Geld gemacht werden. Zunächst suchen und entdecken Cyberkriminelle diese Schwachstellen in den Anbietersystemen und verkaufen die Zero-Day-Bedrohungen dann zu hohen Preisen an Bedrohungsgruppen.

Bedrohungsakteure, die Zugang zu diesen Bedrohungen haben, nutzen wiederum Zero-Day-Schwachstellen, um Daten zu stehlen und durch einen Ransomware-Angriff hohe Summen zu fordern, um die Offenlegung dieser Daten zu verhindern.

Sehen Sie sich ein Beispiel für den Exploit von Microsoft Exchange-Schwachstellen in Aktion an und erfahren Sie, wie er behoben wurde, bevor er Schaden anrichten konnte.

AUF WEN SIE ACHTEN MÜSSEN

Die Akteure kennenlernen

Es gibt jede Menge Cyberkriminelle da draußen, aber dies sind die sechs wichtigsten Bedrohungsgruppen, vor denen Sie sich in Acht nehmen sollten.

CYBERKRIMINELLER

DURCH INSIDER

ANFÄNGER

BETREIBER

GEFÖRDERTER AKTEUR

HACKER

ES GEHT’S UMS SCHNELLE GELD

Diese Akteure wollen Zugang zu Personen-, Finanz- oder Gesundheitsdaten, um sie im Darknet zu verkaufen. Im Einzelhandel tauchen die gestohlenen Daten aus diesen Hacks in der Regel innerhalb weniger Tage nach dem Diebstahl auf dem Schwarzmarkt auf.

Cyberkriminelle operieren hinter anonymen Peer-to-Peer-Netzwerken und nutzen Verschlüsselungstechnologien und digitale Währungen, um ihre Kommunikation und Transaktionen zu verbergen.

Je nach Art des Angriffs können sie allein oder als Teil einer Organisation arbeiten, stehen aber häufig in Beziehung zueinander.

EIGENSCHAFTEN

BEISPIELE AUS DER PRAXIS

TECHNIKEN

-

Phishing

-

Social Engineering

-

Business Email Compromise (BEC)

-

Malware

-

Ransomware

-

Trojaner für den Fernzugriff

Ziele

-

Unternehmen mit viel Geld

-

Unternehmen mit vielen Daten

MOTIVATOREN

-

Finanzielle Bereicherung/Gewinn

Geschäftsmodell und Finanzierung

Bereitstellung von Ransomware-as-a-Service (RaaS), um Lösegeld von Opfern zu erpressen. In der Regel wird in dezentralen Währungen/Kryptowährungen/anderen digitalen Vermögenswerten bezahlt.

AUSWIRKUNGEN AUF DIE WELTWIRTSCHAFT

Cybersecurity Ventures geht davon aus, dass die weltweiten Kosten für Cyberkriminalität jährlich um 15 Prozent steigen und bis 2025 ein Volumen von $ 10,5 Billionen erreichen werden, im Vergleich zu $ 3 Billionen im Jahr 2015.

ARBEIT FÜR UND MIT REGIERUNGEN

Nationalstaatliche Angriffe werden von Elementen initiiert und ausgeführt, die für eine Regierung und mit deren Billigung gegen eine andere Regierung arbeiten. Diese Angreifer sind wirklich nicht zu unterschätzen und können immensen Schaden anrichten. Sie werden häufig durch erhebliche finanzielle, technische und materielle Ressourcen unterstützt.

Sie sind dafür bekannt, Daten auszuschleusen, vertrauliche Daten zu stehlen und Gelder im Rahmen von nationalen Spionageprogrammen umzuleiten. Ihr Ziel ist es, Unternehmen oder Regierungsstellen auszuspionieren oder zu bestehlen, um die Interessen ihres Landes zu unterstützen.

EIGENSCHAFTEN

BEISPIELE AUS DER PRAXIS

TECHNIKEN

-

Angepasste Malware

-

Zero-Day-Schwachstellen

-

Verborgene Malware

-

Ransomware

-

Unauffälligere Taktiken

Ziele

-

Regierungsbehörden

-

Militär

-

Unternehmen

MOTIVATOREN

-

Politisch

Geschäftsmodell und Finanzierung

Arbeitet als inoffizieller verlängerter Arm einer nationalen Regierung, finanziert durch Verträge mit Dritten oder nicht offengelegte staatliche Mittel.

AUSWIRKUNGEN AUF DIE WELTWIRTSCHAFT

Allein in den USA wird der Wert der durch internationales Hacking kompromittierten Informationen auf 25 bis 100 Milliarden Dollar jährlich geschätzt.

Globale Spionage findet überall auf der Welt statt, und obwohl das Ausmaß des Schadens unterschiedlich ist, sind die Auswirkungen im Allgemeinen die gleichen. Auf China entfallen derzeit etwa 13 Prozent aller Cyberangriffe weltweit.

AUSGEFEILT UND ALLEIN

In der Welt der Cyberkriminalität gibt es eine große Anzahl von Personen, die Computer nur aus dem Grund hacken, weil sie es können. Sie sind als "Black-Hat-Hacker" oder "Rogue Participants" bekannt und brechen immer mit böser Absicht in Netzwerke und Systeme ein. Sie können auch Malware einschleusen, Ransomware-Angriffe durchführen oder Daten wie Anmeldedaten, Finanzdaten oder andere personenbezogene Daten stehlen.

Black-Hat-Hacker sind aus eigennützigen Gründen motiviert, z. B. um finanziellen Gewinn zu erzielen, Rache zu üben oder einfach nur um Schaden anzurichten. Manchmal sind sie auch ideologisch motiviert, indem sie Personen angreifen, deren Ansichten sie nicht teilen.

Black-Hat-Hacker entwickeln oft Spezialgebiete wie Phishing oder die Verwaltung von Tools für den Fernzugriff. Sie finden ihre Jobs im Darknet, entwickeln und verkaufen selbst Schadsoftware oder arbeiten als Auftragnehmer im Rahmen von Franchise- oder Leasingvereinbarungen.

EIGENSCHAFTEN

-

-

-

-

Geschäftsrisiko

BEISPIELE AUS DER PRAXIS

TECHNIKEN

-

Angepasste Codes/Skripte/Penetrationstests

-

Angepasste Malware

-

Zero-Day-Schwachstellen

-

Ransomware

-

Phishing

Ziele

-

Alle Unternehmen

MOTIVATOREN

-

Finanzielle Motivation

-

Rache

-

Unterhaltung

Geschäftsmodell und Finanzierung

Aus finanziellen Gründen, aus Rache oder einfach zur Unterhaltung.

AUSWIRKUNGEN AUF DIE WELTWIRTSCHAFT

Ähnlich wie bei Angreifer-Anfängern ist es schwierig, die gesamten globalen Auswirkungen einsamer Black-Hat-Hacker nachzuvollziehen, aber es wird erwartet, dass die weltweite Cyberkriminalität in den nächsten fünf Jahren um 15 Prozent pro Jahr zunimmt und bis 2025 ein jährliches Volumen von $ 10,5 Billionen erreicht.

DIE BEDROHUNG AUS DEM INNEREN DER ORGANISATION

Insider-Bedrohungen werden in zwei Kategorien eingeteilt: diejenigen, die unbeabsichtigt Fehler machen und damit ihr Unternehmen angreifbar machen, und diejenigen, die ihren privilegierten Zugang böswillig ausnutzen, um dem Unternehmen zu schaden.

Wenn sich Arbeitnehmer gegen ihren Arbeitgeber wenden, kann dies verheerende Auswirkungen auf ein Unternehmen und seine Sicherheit haben. Darüber hinaus infiltrieren bestimmte Bedrohungsakteure die Belegschaft, bringen ihren Groll durch kriminelle Aktivitäten zum Ausdruck oder bringen Insider mit dem Versprechen einer finanziellen Belohnung auf ihre Seite. Dies ist eine böswillige Bedrohung, da die Insider, die sie ansprechen, privilegierten Zugriff haben. Verärgerte ehemalige Mitarbeiter sind ein besonders verlockendes Ziel für organisierte Cyberkriminelle, die sich leichter Zugang zu einem Unternehmen verschaffen wollen.

EIGENSCHAFTEN

BEISPIELE AUS DER PRAXIS

TECHNIKEN

-

Privilegierter Insider-Zugriff auf Systeme und Netzwerke

Ziele

-

Verärgerte Mitarbeiter

MOTIVATOREN

-

Rache

-

Finanzielle Bereicherung

-

Wettbewerbsvorteil

Geschäftsmodell und Finanzierung

Der Insider könnte verärgert sein und sich an seinem ehemaligen Arbeitgeber rächen wollen, indem er ihm maximalen Schaden zufügt. Der Insider kann auch von einem externen Bedrohungsakteur kompromittiert oder erpresst werden, der ihn dazu benutzt, Ihr Unternehmen zu hacken.

AUSWIRKUNGEN AUF DIE WELTWIRTSCHAFT

Die neuesten Untersuchungen aus dem Verizon 2021 Data Breach Investigations Report zeigen, dass Insider für etwa 22 Prozent der Sicherheitsvorfälle verantwortlich sind.

Insgesamt sind die durchschnittlichen globalen Kosten für Insider-Bedrohungen in den letzten zwei Jahren um 31 Prozent gestiegen, von $ 8,76 Millionen im Jahr 2018 auf $ 11,45 im Jahr 2020, und der größte Teil entfällt auf die Eindämmung, Behebung und Incident Response sowie auf deren Untersuchung.

ES MACHT SPASS, BÖSE ZU SEIN

Bei den Angreifer-Anfängern handelt es sich in der Regel um jüngere Leute, die sich die von talentierteren Hackern entwickelten Hacking-Tools aneignen.

Sie sind häufig nicht sehr raffiniert, leicht zu entdecken und impulsiv bei ihren Angriffen. Trotz ihres Namens und ihrer mangelnden Kenntnisse können viele dieser Bedrohungsakteure gefährlich sein. Unternehmen, die keine grundlegenden Sicherheitsvorkehrungen getroffen haben, sind ein bevorzugtes Ziel.

Einige unerfahrene Angreifer beginnen auch, ihre Dienste an andere zu verkaufen und so an größere kriminelle Organisationen zu vergeben, um mit ihrem Hobby Geld zu verdienen. Sie sind sich nicht immer bewusst, wie böswillig die Organisationen sind, für die sie arbeiten, sondern lassen sich einfach von der Unterhaltung und dem finanziellen Gewinn ihres "Hobbys" leiten.

EIGENSCHAFTEN

BEISPIELE AUS DER PRAXIS

TECHNIKEN

-

Kauf vorhandener Ransomware-Dienste

-

Kauf fertiger Exploits

-

Social Engineering

Ziele

-

Organisationen mit Schwachstellen

MOTIVATOREN

-

Unterhaltung

-

Geringe finanzielle Bereicherung

-

Berühmtheit

Geschäftsmodell und Finanzierung

Ist möglicherweise an einfachen Ransomware-Angriffen interessiert oder macht es einfach nur zum Spaß.

AUSWIRKUNGEN AUF DIE WELTWIRTSCHAFT

Es ist schwierig, die globalen Auswirkungen von unerfahrenen Hackern zu quantifizieren. Wir wissen jedoch, dass diese Amateur-Hacker, je nachdem, wo sie ihren Wohnsitz haben, oft mit geringen oder gar keinen rechtlichen Konsequenzen rechnen müssen.

WENN DIE BÖSEN SICH ZUSAMMENTUN

Cyberkriminelle, die einen Ransomware-Angriff durchführen wollen, kaufen oder mieten den Ransomware-Code oft von anderen Cyberkriminellen, die den bösartigen Code über ein Partnerprogramm schreiben und verteilen. Die Betreiber der Ransomware stellen technische Anleitungen und Schritt-für-Schritt-Anweisungen zur Verfügung, um den Angriff zu starten. Einige RaaS-Konfigurationen sind sogar mit einer Plattform ausgestattet, die es beiden Parteien ermöglicht, den Status des Angriffs auf einem Echtzeit-Dashboard anzuzeigen.

Diese Angreifer sind so dreist, dass sie sogar im Darknet für ihre RaaS werben, ähnlich wie Cybersecurity-Unternehmen ihre Dienste und Lösungen als Pop-up-Anzeigen auf zahlreichen Websites bewerben.

Es gibt vier gängige Modelle für den Vertrieb von RaaS: Monatliches Abonnement gegen eine Pauschalgebühr; Partnerprogramme, die dem Modell mit der monatlichen Gebühr entsprechen, bei denen jedoch ein Teil des Gewinns (in der Regel 20–30 Prozent) an den Ransomware-Entwickler geht; einmalige Lizenzgebühr ohne Gewinnbeteiligung; reine Gewinnbeteiligung.

EIGENSCHAFTEN

BEISPIELE AUS DER PRAXIS

TECHNIKEN

-

Ransomware

-

Malware

Ziele

-

Unternehmen mit viel Geld

-

Unternehmen mit vielen Daten

MOTIVATOREN

-

Finanzielle Bereicherung

Geschäftsmodell und Finanzierung

Wenn ein RaaS-Angriff erfolgreich ist, wird das Lösegeld zwischen dem Anbieter und dem Angreifer aufgeteilt. Für die beteiligten Parteien geht es um schnelles Geld durch einen Angriff, der nur schwer zurückzuverfolgen ist, während die Autoren des Codes noch mehr Geld verdienen, wenn sie diese vorgefertigten digitalen Schemas an mehrere Angreifer weitergeben.

AUSWIRKUNGEN AUF DIE WELTWIRTSCHAFT

Das Ransomware-Geschäftsmodell bringt den Cyberkriminellen unglaubliche Summen ein. Wie wir bereits gesagt haben, ist RaaS ein Geschäft – und das Geschäft boomt. Berichten zufolge werden die Gesamtkosten für Ransomware im Jahr 2021 voraussichtlich $ 20 Milliarden übersteigen. Und da Cyberkriminalität in der Regel weitere Cyberkriminalität nach sich zieht, wird diese Zahl nur noch steigen.

LEVEL UP

Mit den Incident Response Insights von Arctic Wolf Labs tiefer vordringen

-

Bedrohungsakteure:

Die üblichen VerdächtigenDie vom Tetra Defense Incident Response Team von Arctic Wolf gewonnenen Erkenntnisse und alle öffentlich beobachteten Angriffe von Darknet-Gruppen zeigen, dass es eine Vielzahl von Gruppen von Bedrohungsakteuren gibt, was nicht überrascht.

-

Einblicke nach Branchen:

Vorfälle vor allem im GesundheitswesenIm zweiten Quartal 2022 reagierte das Tetra Defense Incident Response Team von Arctic Wolf auf Vorfälle in zwölf verschiedenen Branchen, wobei das Gesundheits-, Finanz-, Versicherung- und Rechtswesen, Behörden, die Dienstleistungsbranche und die Fertigungsindustrie am häufigsten betroffen waren.

-

Benutzerausbeutung

Im ersten Quartal 2022 geschah die überwiegende Mehrheit (81 Prozent) aller Vorfälle durch die externe Offenlegung einer bekannten Schwachstelle im Netzwerk des Opfers oder eines Remote Desktop Protocol (RDP).

WARUM IST DIES WICHTIG?

Cyberkriminalität

ist ein lukratives Geschäft

Solange Geld da ist, werden Angreifer weiterhin Angriff durchführen, ihre Geschäfte ausbauen und ihre Strategien verbessern, um Geld von Unternehmen abzuschöpfen.

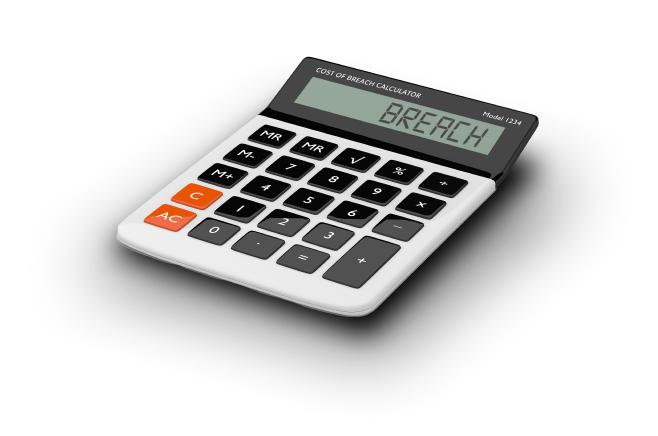

Wie viel Geld ist vorhanden?

Im Jahr 2024 stiegen die Kosten für Datenverletzungen auf 4,9 Millionen US-Dollar, was einem Anstieg von 10 % über drei Jahre entspricht und den höchsten durchschnittlichen Gesamtkosten in der Geschichte des Berichts darstellt.

Was kann ich verlieren?

Mit der Weiterentwicklung von Cyberangriffen nehmen auch die direkten und versteckten Kosten von Datenschutzverstößen weiter zu.

Die Kosten einer Sicherheitsverletzung berechnen

Verwenden Sie unseren Kostenrechner für Sicherheitsverletzungen, um abzuschätzen, wie hoch die finanziellen Auswirkungen eines Cybervorfalls auf Ihr Unternehmen sein könnten.

TESTEN SIE UNSEREN KOSTENRECHNER FÜR SICHERHEITSVERLETZUNGENGAME OVER

Bedrohungsakteure mit Arctic Wolf besiegen

Cyberkriminelle sind auf der Suche nach leichten Opfern mit hohem Cashflow – sie wollen mit möglichst geringem Aufwand Geld verdienen. Wir von Arctic Wolf arbeiten mit jedem einzelnen unserer Kunden zusammen, um die Überwachung Ihrer Netzwerke, Endpunkte und Cloud-Umgebungen rund um die Uhr zu gewährleisten, damit Sie moderne Cyberangriffe erkennen und darauf reagieren, Ihre Umgebung wiederherstellen oder Angriffe am besten ganz vermeiden können.

Demo anfordern